Seguridad inalámbrica y vulnerabilidades

Se utilizan muchos protocolos de encriptación para proteger el acceso a la red: Privacidad equivalente por cable (WEP), Acceso protegido WI-FI (WPA) y Acceso protegido inalámbrico 2 (WPA2).

1. Privacidad equivalente por cable (WEP) Es un protocolo de cifrado que utiliza una clave de cifrado de 64 o 128 bits para proteger el tráfico de datos. Este tipo de seguridad inalámbrica está desactualizado y es uno de los protocolos de cifrado inalámbrico menos seguros.

AirSnort es una herramienta que se puede utilizar para explotar el cifrado de clave compartida WEP. Este tipo de ataque se denomina craqueo WEP.

2. Acceso Wi-Fi Protegido (WPA) su objetivo es proporcionar una transmisión inalámbrica más segura que WEP. WPA se basa en el estándar 802.11ia desarrollado por IEEE. Este estándar utiliza cifrado de 128 bits y un esquema de gestión de claves de cifrado denominado Protocolo de integridad de clave temporal (TKIP).

La integridad de la clave se comprueba para detectar claves falsas. WPA cambia las claves de cifrado utilizadas para cada paquete de datos que se transmite o envía.

WPA también aprovecha EAP para la autenticación basada en puertos. WPA se puede configurar de dos maneras, para uso doméstico o para uso empresarial. Para WPA Enterprise, se agrega un servidor RADIUS para autenticación y auditoría centralizadas.

Aunque WPA es más seguro que WEP, las claves de cifrado se pueden obtener "descifrando WPA". El craqueo de WPA (como WEP) utiliza software para obtener claves de encriptación WPA.

Para ampliar la seguridad en los puntos de acceso inalámbrico, se agrega el filtrado de direcciones MAC. El filtrado de direcciones MAC agrega complejidad porque solo los hosts en la lista de filtrado pueden unirse al punto de acceso, ya sea que tengan las claves de cifrado o no.

3. Acceso inalámbrico protegido 2 (WPA2) proporciona aún más seguridad en las transmisiones inalámbricas. WPA2 utiliza el estándar de cifrado avanzado (AES) para cifrar claves y proporciona una funcionalidad adicional de caché de claves. El cifrado puede oscilar entre los estándares de 128 bits y 256 bits. Además, al igual que con WPA, se puede incluir un servidor RADIUS para WPA2 - Modo empresarial.

Ubicación del dispositivo

La ubicación de los dispositivos juega un papel importante en la seguridad de una red inalámbrica. Colocar estratégicamente un punto de acceso inalámbrico puede identificar un "Twin Evil" en su red.

"Evil Twin" es un centro rojo en una red que se utiliza para atraer o atraer a los usuarios para que se conecten a ella.

Cuando los usuarios de la red se conectan a este punto de acceso rojo, un atacante puede capturar los paquetes de datos enviados por los usuarios. Al nombrar los WAP y colocarlos en ubicaciones estratégicas, se pueden identificar los 'Evil Twins' y es menos probable que los usuarios accedan a puntos de acceso que saben que no forman parte de la red. Por ejemplouna cafetería puede tener WAP dentro de su tienda llamados "coffeeshopWAP" para uso de los clientes.

El café puede tener asientos al aire libre donde la señal inalámbrica no llegará. Un atacante podría configurar un WAP al que los usuarios de cafés pueden conectarse, llamado "teashopWAP". Se puede engañar a los clientes de la cafetería haciéndoles creer que están utilizando la red inalámbrica de la cafetería, pero este no es el caso y sus comunicaciones podrían verse comprometidas.

El otro lado de este problema es cuando un administrador de red consciente de la seguridad ajusta la señal inalámbrica para que no viaje demasiado más allá de las paredes del edificio. Puede haber áreas del edificio donde los usuarios no puedan conectarse a la red inalámbrica; o en el caso de edificios con bloques de hormigón y barras de metal, es posible que una señal débil no se transmita a través de estos materiales.

Además, un WAP no relacionado con una señal más fuerte puede atraer a los empleados de la empresa a participar. Revise el siguiente ejemplo.

Ajuste de la intensidad de la señal

Un administrador de red puede desear ajustar la intensidad de la señal, brindando un mejor acceso para usuarios corporativos a más de 100 metros de las oficinas. Él o ella puede lograr su objetivo de llegar a todos los usuarios de la oficina, pero puede exponer su señal inalámbrica a usuarios que no se espera que tengan acceso a la red o que no lo saben.

Considera lo siguiente:

Cuando los atacantes buscan señales inalámbricas o redes a las que conectarse, es más probable que intercepten una señal inalámbrica amplificada. Se llama "conducción de la guerra.”

Una vez que un atacante identifica un área que tiene una red inalámbrica abierta o un área que planea comprometer, etiquetará esa área. Al marcar el área conocida, pueden regresar más tarde para completar su objetivo y este comportamiento se conoce como "War Chalking".

El otro lado de este problema es un administrador de red consciente de la seguridad que ha ajustado la señal inalámbrica para que no se extienda demasiado más allá de las paredes del edificio. Puede haber áreas del edificio donde los usuarios no puedan conectarse a la red inalámbrica o, en el caso de edificios con bloques de hormigón y barras de metal, es posible que una señal débil no pase a través de estos materiales. Además, una persona con una señal fuerte puede atraer a los empleados de la empresa para que se unan a su red.

Amenazas y vulnerabilidades

Existen diferentes tipos de ataques que pueden ocurrir e interrumpir o dañar una red y sus recursos.

1. Virus: Un virus es un programa informático, software malicioso, que interfiere o daña la funcionalidad de una aplicación o del propio sistema informático. Este tipo de ataque se puede propagar enviando un correo electrónico con el ejecutable del virus adjunto. Cuando el destinatario abre el archivo adjunto, un virus puede apoderarse de su sistema informático. Un virus también puede infectar los sistemas informáticos de otras formas. Si un usuario toma una unidad flash que no le pertenece y la inserta en su computadora, es posible que vea una carpeta o un ícono que se ve extraño. Si un usuario elige hacer clic en este icono o carpeta, se ejecutará un virus o programa.

2. gusano: Un gusano se diferencia de un virus en que no requiere la asistencia del usuario para ejecutarse. Los gusanos se replican a sí mismos y, una vez que infectan un host, se trasladan por su cuenta a otros sistemas de la red. Un gusano es otro tipo de malware que puede causar problemas de denegación de servicio.

3. Denegación de servicio (DoS): DoS es un tipo común de ataque en el que un servidor o sistema informático recibe más datos de los que puede procesar. Aunque intenta tratar estos datos, no ejecutará ningún otro servicio del que sea responsable el servidor o sistema informático. Esto niega o impide el servicio esperado que el recurso debía proporcionar, por ejemplo, un servidor web. A continuación se enumeran tres tipos de ataques DoS:

Un desbordamiento de búfer es un tipo de ataque DoS. Sobrecarga la cantidad de espacio que una aplicación ha reservado en la memoria con datos. Cuando se excede la asignación de memoria, el virus o atacante puede ejecutar su código o instrucciones en el sistema. Además, se puede usar un búfer de desbordamiento para "bloquear" o reiniciar siempre una máquina.

A Juego Pitufo ataque Otro ataque DoS donde los paquetes ICMP se utilizan para inundar un sistema de destino. Por ejemplo, si un atacante pretendiera que una computadora o servidor estaba haciendo ping a todas las computadoras en un campus universitario, todas esas computadoras en el campus se iniciarían responder. El servidor o la computadora individual en este caso no podría realizar la función para la que fue diseñado (es decir, servir páginas web); debido al tiempo requerido para procesar los paquetes de datos ICMP de cada computadora en el campus.

A Ataque de denegación de servicio distribuido (DDoS) un ataque que involucra muchos sistemas informáticos que trabajan juntos para detener la disponibilidad del servicio en un sistema objetivo. Los piratas informáticos suelen utilizar equipos que ya son vulnerables al malware para realizar ataques DoS masivos.

4. Un hombre en el ataque medio (MITM): MITM se puede describir en una serie de situaciones en las que un tercero supervisa, intercepta, modifica o envía instrucciones de datos entre dos comunicadores (anfitriones) sin su conocimiento.

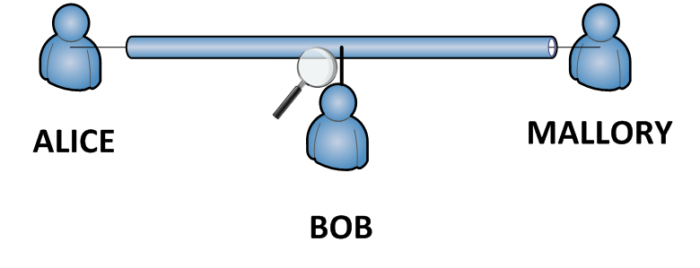

5. Rebote FTP: Un ataque FTP Bounce ocurre cuando un sistema comprometido recibe instrucciones de un tercero que normalmente no tendría acceso para emitir un comando de "puerto" a otro sistema. Por ejemplo, vea la Figura 1 que muestra si Alice y Mallory están en el dominio A y solo las computadoras en el dominio pueden enviarse los mismos comandos entre sí, entonces Bob, que está fuera del dominio A, debe emitirse a través de Alice, el sistema Alice luego enviará una solicitud. acceder a un puerto en el sistema Mallory. Esta transmisión ocurriría sin que Alice o Mallory supieran que Bob estaba involucrado.

Figura 1 Representación de un rebote FTP como se describe en la sección anterior.

6. Paquete de olfato: Una técnica en la que los datos que fluyen a través de los medios se capturan y leen. Existe un software de detección de paquetes que permite a un usuario (Figura 2), Bob, ver y capturar todo el tráfico de red enviado entre todas las partes (Alice y Mallory) en la red. La detección de paquetes generalmente no se describe como un ataque MITM, pero el concepto de este modelo es fácil de entender.

Figura 2 Demostración de la técnica de rastreo de paquetes como se describe en la sección anterior.

Siete. Ingeniería social: La ingeniería social ocurre cuando un atacante usa tácticas para confundir, engañar o asustar a un usuario para que le brinde información que normalmente no le daría a alguien que no conoce.

Un ejemplo bien conocido de esto es cuando un atacante obtiene el número de teléfono del secretario ejecutivo de una empresa, que puede no ser tan sospechoso como un administrador de seguridad de la red.

El atacante llama a la secretaria y actúa como un empleado de la mesa de ayuda que debe verificar el nombre de usuario y la contraseña de la secretaria. El secretario da su nombre de usuario y contraseña, sin pensar que esta persona no es parte de la empresa. El atacante puede entonces obtener acceso a su sistema y descubrir documentos privados.

Pescar Comúnmente visto en correos electrónicos. Un atacante envía información al usuario de que su cuenta ha sido cambiada y debe llamar al 1-800-stlmypassw para verificar la información de la cuenta.

Mitigación

Para mitigar los efectos de los piratas informáticos y las vulnerabilidades del software, una organización debe capacitar a su personal sobre qué buscar. Si un empleado conoce las tácticas de ingeniería social, es menos probable que sea víctima de este tipo de ataque.

Una organización debe informar a sus empleados sobre cualquier secreto o propiedad intelectual para que manejen esta información con cuidado. Este tipo de capacitación generalmente se brinda durante la orientación de nuevos empleados o a través de un sistema de gestión de aprendizaje (LMS). Estas capacitaciones de los empleados deben auditarse para garantizar que todos estén al tanto de los problemas de seguridad que afectan a la organización.

Gestión de parches

Los proveedores de software crean constantemente parches de software para abordar vulnerabilidades o problemas de seguridad en su software. Los administradores de redes y sistemas deben actualizar los parches de software proporcionados por el proveedor de manera oportuna.

La actualización oportuna de parches de software mejora la seguridad del sistema. Algunos administradores de redes y sistemas descargan automáticamente parches de software o a través de un servidor delegado para enviar actualizaciones a los sistemas de la red.

Los administradores de redes y sistemas deben conocer los efectos de estos parches y actualizaciones en los sistemas. En algunos casos, las actualizaciones tendrán un impacto negativo, los administradores de redes y sistemas deben saber cómo identificar y revertir estas actualizaciones.

Policias y procedimientos

Las políticas y los procedimientos de la organización definen cómo deben comportarse todos los empleados al ingresar a las instalaciones de la empresa y utilizar el equipo de la empresa.

También brindan pautas sobre cómo abordar la gestión del cambio, la capacitación y otras tareas específicas de la organización. Las políticas también pueden describir la complejidad de la contraseña, cómo se otorga el acceso remoto o qué sistemas críticos respaldar y cuándo.

Las organizaciones se verán afectadas por problemas de seguridad. Por lo general, tendrán un equipo de respuesta a incidentes compuesto por administradores de redes y sistemas, abogados, relaciones públicas y otras partes interesadas para abordar la brecha de seguridad. Este equipo de respuesta a incidentes tendrá políticas y procedimientos establecidos para determinar cómo se maneja y documenta la evidencia.

Resumen

Las redes inalámbricas amplían el alcance de la seguridad que los administradores de red deben gestionar. Es importante conocer las características del cifrado inalámbrico, ya que esto le ayudará a elegir el estándar adecuado.

Las amenazas, ataques y vulnerabilidades siempre estarán presentes en las redes y el software; sin embargo, el uso de técnicas de mitigación ayudará a prevenir o recuperarse de un ataque malicioso.

¡Más Contenido!