Seguridad funcional e Industria 4.0

La Industria 4.0 ofrece una nueva visión de las fábricas del futuro. En estas fábricas del futuro, la seguridad será esencial. La seguridad funcional proporciona la certeza de que un equipo realizará su función de seguridad cuando sea necesario. Es una forma activa de seguridad, a diferencia de otras formas de seguridad. Los circuitos integrados son fundamentales para la aplicación de la seguridad funcional y, por tanto, para la Industria 4.0. Este artículo explora las implicaciones de la seguridad funcional para la Industria 4.0. Estas implicaciones incluyen los requisitos de las redes, la seguridad, los robots/cobots, el software y los semiconductores utilizados para implementar estas funcionalidades

Introducción

La seguridad funcional es la parte de la seguridad que se ocupa de la confianza en que un sistema realizará su tarea relacionada con la seguridad cuando se le pida. Por ejemplo, que un motor se detenga lo suficientemente rápido como para evitar que un operario se lesione al abrir una puerta de protección, o un robot que deba funcionar a velocidad y fuerza reducidas cuando haya un humano cerca.

La Industria 4.0 es la próxima evolución de las plantas de fabricación que promete una mayor flexibilidad y una reducción de costes.

Este artículo explora algunas de las implicaciones de la seguridad funcional para la Industria 4.0.

Seguridad funcional

A. Normas

La norma básica de seguridad funcional es la IEC 61508.1 La primera revisión de esta norma se publicó en 1998, la segunda revisión se publicó en 2010 y ahora se está empezando a trabajar en la actualización de la revisión 3 para 2020. Desde la publicación de la primera edición de la norma IEC 61508 en 1998, la norma básica IEC 61508 se ha adaptado a ámbitos como la automoción con la norma ISO 26262,2 control de procesos con IEC61511,3 controles lógicos programables con IEC61131-6,4 máquinas con la norma IEC 62061,5 accionamientos de velocidad variable con IEC 61800-5-2,6 y muchos otros ámbitos. Estas otras normas ayudan a interpretar el amplísimo alcance de la norma IEC 61508 para estos ámbitos más limitados

Una importante norma paralela no derivada de la CEI 61508 es la ISO 13849,7 que cubre las máquinas derivadas de la obsoleta norma europea EN 954

Figura 1: Una muestra de normas de seguridad funcional.

El concepto más fundamental de la seguridad funcional es la función de seguridad. Una función de seguridad define una operación que debe realizarse para lograr o mantener la seguridad. Una función de seguridad típica contiene un subsistema de entrada, un subsistema lógico y un subsistema de salida. En general, esto significa que se detecta un estado potencialmente peligroso, algo toma una decisión sobre los valores detectados y, si se considera potencialmente peligroso, ordena a un subsistema de salida que lleve el sistema a un estado seguro definido.

El tiempo que transcurre entre la existencia del estado peligroso y la consecución de un estado seguro es crítico. Una función de seguridad puede consistir, por ejemplo, en un sensor para detectar que un resguardo de una máquina está abierto, un PLC para procesar los datos y un accionamiento de velocidad variable con una entrada de desactivación de par de seguridad que apague un motor antes de que una mano introducida en una máquina pueda alcanzar las partes móviles.

B. Niveles de integridad de seguridad

SIL son las siglas de Safety Integrity Level (Nivel de Integridad de la Seguridad) y es un medio para expresar la reducción del riesgo necesaria para reducirlo a un nivel aceptable. Según la norma IEC 61508, los niveles de seguridad son 1, 2, 3 y 4, con un aumento en el orden de magnitud de los requisitos de seguridad de un nivel a otro. El SIL 4 no se encuentra en la maquinaria y la automatización de fábricas, donde normalmente no hay más de una persona expuesta a un peligro. En cambio, se reserva para aplicaciones como la nuclear y la ferroviaria, en las que pueden resultar heridas cientos o incluso miles de personas. También hay otras normas de seguridad funcional, como la de automoción, que utiliza los niveles de integridad de seguridad de automoción (ASIL) A, B, C y D, y la ISO 13849. Sus niveles de rendimiento A, B, C, D y E pueden asignarse a la escala SIL 1 a SIL 3.

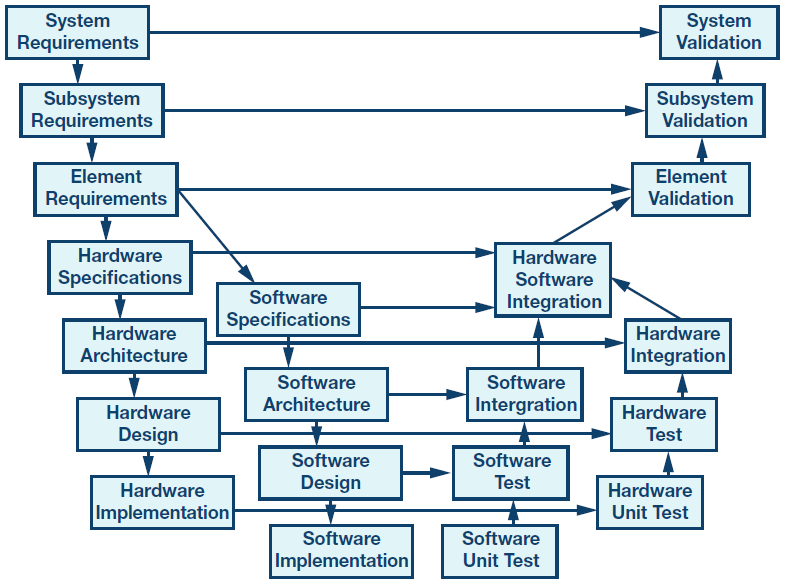

Figura 2: Ejemplo de modelo V para un diseño a nivel de sistema.

C. Fuentes de fracaso

Las normas de seguridad funcional suelen reconocer dos tipos de fallos y luego proponen formas de tratarlos.

Los fallos de hardware aleatorios son los más fáciles de entender, ya que están causados, como su nombre indica, por fallos de hardware aleatorios e inesperados. La probabilidad de fallo debida a fallos aleatorios se expresa como la PFH (frecuencia media de fallos peligrosos) del sistema. El PFH permitido depende del SIL requerido y oscila entre el 10-5/h para el SIL 1 hasta un mínimo de 10-7/h para el SIL 3.

Los errores sistemáticos son aquellos que son inherentes a un diseño, en el sentido de que sólo pueden corregirse mediante un cambio de diseño. Una robustez insuficiente de la CEM puede considerarse un error sistemático, al igual que las deficiencias en los requisitos, una verificación y validación insuficientes y todos los errores de software. Los errores sistemáticos son efectivamente debilidades que existen en todos los artículos producidos, en lugar de estar presentes en unidades individuales. Si se da el conjunto de circunstancias adecuado, el fracaso se producirá con una probabilidad del 100%.

Para poder utilizarla en una situación que requiera una función de seguridad SIL X, deberán cumplirse los requisitos aleatorios y sistemáticos especificados en la norma para ese nivel SIL. El cumplimiento de los requisitos de hardware por sí solo no es suficiente.

D. Gestionar los fallos aleatorios

Por muy fiable que sea el hardware, todo tiene una probabilidad finita de fallar en un momento dado. Las técnicas para combatir los fallos aleatorios del hardware incluyen los requisitos de cobertura de diagnóstico y el uso de la redundancia. Dependiendo del SIL de la función de seguridad, habrá una PFH o PFD (probabilidad de fallo a demanda) mínima. Del mismo modo, en función del SIL, habrá una SFF (fracción de fallo segura) mínima requerida que oscilará entre el 60% y el 99% a medida que el SIL aumente de SIL 1 a SIL 3. La norma permite un equilibrio entre el diagnóstico y la redundancia presentes en un sistema. Otras técnicas consisten en rebajar el nivel y utilizar componentes de mayor calidad.

E. Gestión de los fallos sistemáticos

Los fallos sistemáticos son fallos que no están relacionados con un fallo aleatorio del hardware y pueden requerir un cambio de diseño para evitar el fallo.

Los fallos sistemáticos se abordan siguiendo un riguroso proceso de desarrollo con revisiones independientes de los productos de trabajo individuales. El proceso suele representarse en modelos V de distinta complejidad. El rigor requerido de las revisiones y la independencia requerida de los revisores aumenta con el nivel de SIL.

En algunos casos, los errores sistemáticos pueden tratarse utilizando diversas redundancias. Esto se debe a que es poco probable que varios sistemas fallen de la misma manera al mismo tiempo. Los diagnósticos insertados para tratar los fallos aleatorios también son útiles para detectar los fallos sistemáticos.

Gran parte del esfuerzo se centra en la ingeniería de sistemas y en las buenas prácticas de ingeniería. La documentación es vital y poder demostrar que se ha conseguido la seguridad es casi tan importante como conseguirla.

Industria 4.0

Industria 4.08 se conoce con otros nombres, como Industria 4.0, IoT industrial (IIoT), made in China 2025, industria plus, fábrica inteligente y otros. El 4.0 del nombre representa la afirmación de que se trata de la cuarta revolución industrial, después de la tercera revolución en torno a 1970, cuando comenzó el uso generalizado de la electrónica y los ordenadores en la automatización.

Aunque el IoT para la industria es un tema habitual en los artículos, conferencias y esfuerzos de marketing, aún le falta la aplicación asesina que apoye su adopción. Entre las posibles aplicaciones mortales se encuentran los fallos predictivos, el diagnóstico adaptativo y el mantenimiento basado en la condición.

Una idea clave de la Industria 4.0 es la de los sistemas ciberfísicos (CPS). Un CPS está formado por "máquinas inteligentes, sistemas de almacenamiento e instalaciones de producción que pueden intercambiar información, iniciar acciones y controlarse mutuamente de forma autónoma"9 En otras palabras, todo es inteligente, instrumentado e interconectado. Esta definición tiene implicaciones para la red y la seguridad, entre otras cosas.

Los principios clave del diseño de la Industria 4.0 son

- Interoperabilidad: todo está conectado

- Modelos de virtualización y simulación disponibles

- Descentralización-inteligencia local

- Capacidad en tiempo real: responder al mundo real en tiempo real

- Orientación al servicio: servicios disponibles en Internet

- Modularidad-reconfigurable según las necesidades

Mediante la fusión de sensores y el análisis de datos, se obtendrán nuevos conocimientos, incluido el mantenimiento preventivo basado en los diagnósticos recogidos por los instrumentos inteligentes y su análisis en la nube. La comparación del envejecimiento entre sistemas también puede permitir que se enciendan los elementos redundantes para aumentar la productividad. La salud de las máquinas será una preocupación clave.

A. Conexión a la red

Los sistemas más antiguos solían utilizar islas aisladas de automatización, normalmente con redes propias. La interconexión analógica basada en circuitos de 4mA a 20mA era y sigue siendo habitual y tiene muchas ventajas, como la robustez de la EMC, un alcance de hasta 3 km, y es inherentemente segura y sincronizada, pero no es lo suficientemente flexible ni rápida para la Industria 4.0.

Con la Industria 4.0, el deseo es que todo esté conectado y hable con todo lo demás. Los términos más comunes son M2M (máquina a máquina) y P2M (proceso a máquina). La conectividad puede entonces aprovecharse para

- Aumentar la eficacia de la fabricación

- Aumentar la flexibilidad de la fabricación

- Aumentar el conocimiento operativo

- Reducir los costes de producción

Las soluciones de conectividad basadas en Ethernet están bien situadas para cumplir los requisitos anteriores, pero hay que tener en cuenta los requisitos de seguridad de estas redes. Con las nuevas eficiencias, los nuevos servicios serán rentables.

B. Seguridad

Con el uso de las redes digitales, la seguridad se convierte en un problema. Los casos recientes destacados en las películas (por ejemplo, Días Cero) y los informes de los medios de comunicación incluyen los virus Stuxnet y Black Energy. Si la red se extiende a la nube, el hackeo de un proveedor de la nube podría hacer caer muchas fábricas, mientras que antes había que hackearlas una por una. Esta economía de escala hace que sea una propuesta mucho más atractiva para los hackers. Algunos expertos han llegado a afirmar que IoT significa en realidad "Internet de las Amenazas"

Los requisitos de seguridad informática no suelen ser adecuados para su aplicación a las redes industriales. La seguridad informática tiene varios comportamientos, como las frecuentes actualizaciones de software, que no son adecuadas para la industria manufacturera, donde los cambios de software están mal vistos por el riesgo de que se produzcan consecuencias no deseadas que detengan la producción. Esta aversión al cambio es aún más fuerte cuando está en juego la seguridad, debido al elevado coste de la certificación de los sistemas de seguridad funcional y a los procesos de gestión del cambio necesarios.

La norma de consenso internacional propuesta que cubre los requisitos de seguridad para el control industrial es la IEC 62443. IEC 6244310 cubre el diseño, la implementación y la gestión de los SIGC (Sistemas de Automatización y Control Industrial).

C. Robots y Cobots

Los robots solían ser grandes y temibles máquinas que vivían en jaulas. Los cobots o robots colaborativos dan mucho menos miedo y tienen cuidado de no hacer daño a las personas. Son una fusión de sensores y software y no necesitan separarse de los trabajadores humanos. En un entorno industrial, los cobots pueden consistir en un brazo o un par de brazos, como la serie UR5 de Universal Robots o el YuMi de ABB® . En la fábrica del futuro, los cobots asistirán al operador humano e incluso sabrán si la persona con la que trabajan es diestra o zurda.

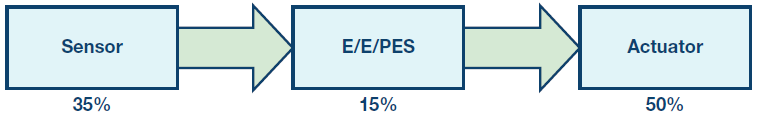

Figura 3. Presupuesto de errores de un sistema de seguridad típico.

Los AGV (vehículos de guiado automático) son robots móviles y pueden considerarse un tipo especial de cobot

un tipo especial de cobot. Son una parte esencial de la Industria 4.0

moviendo productos y materiales por la planta de fabricación.

Hay que tener en cuenta los nuevos peligros que surgen debido al entorno dinámico. En el caso de los cobots y los AGV, las opciones son 1) desarrollar un sistema que sea intrínsecamente seguro porque las fuerzas son lo suficientemente bajas como para que no se produzcan daños graves, o 2) diseñar una solución basada en las normas de seguridad funcional pertinentes. Para el AGV, la evitación de colisiones puede basarse en la visión, el radar, los láseres o los raíles incrustados en el suelo.

Seguridad funcional y conexión en red

Un sistema de seguridad funcional suele estar formado por subsistemas de sensores, lógicos y de salida. Estos tres elementos se combinan para implementar una función de seguridad y es a la función de seguridad en su conjunto a la que se aplican los requisitos de SIL, PFH, SFF y HFT. Por tanto, la comunicación entre estos subsistemas está relacionada con la seguridad. La CEI 61508 hace referencia a la CEI 61784-3, una norma de bus de campo, para los requisitos de seguridad funcional. En ellas se incluirán medidas para hacer frente a las fuentes de error aleatorias y sistemáticas.

En la Tabla 1 se muestra un presupuesto de errores comúnmente aceptado para asignar la máxima probabilidad de fallo permitida por hora. Los refinamientos de este modelo suelen mostrar un 1% del presupuesto asignado a cada una de las interfaces mostradas en rojo. Si la función de seguridad es SIL 3, el PFH máximo permitido es de 10-7/h, por lo que la asignación del 1% a las interfaces es del 10-9/h.

En total, los peligros relacionados con las comunicaciones que hay que tener en cuenta se enumeran en la Tabla 1, que se puede encontrar en normas como la IEC 61784, la EN 50159 y la IEC 62280.11

Cada línea de la Tabla 1 deberá ser abordada por al menos una de las defensas. Los detalles de las defensas se recogen en la norma IEC 61784-39 y la norma IEC 62280-1/EN 50159.12 Por ejemplo, la corrupción puede tratarse utilizando un CRC con una distancia de Hamming en función del BER (índice de error de bits) previsto, el requisito de SIL y el número de bits transmitidos por hora.

Los requisitos se complican aún más por el hecho de que en un entorno industrial se considera muy ventajoso que los datos relacionados con la seguridad y los no relacionados con la seguridad puedan comunicarse en la misma red.

La norma IEC 61508-2:2010 ofrece dos opciones. La opción 1) es el enfoque del canal blanco, en el que todo el canal de comunicación se desarrolla según la norma IEC 61508. La opción 2) es el enfoque del canal negro, en el que no se hacen suposiciones sobre el rendimiento del canal de comunicación y la seguridad es gestionada por una capa especial en cada dispositivo de seguridad. Esta capa de seguridad hace frente a las amenazas de la Figura 2 con un conjunto de defensas. Estas defensas se suman a las del estándar de bus de campo subyacente y pueden, por ejemplo, incluir otro CRC para detectar la corrupción de bits, además del CRC del protocolo de comunicación subyacente. El enfoque del canal negro es, con mucho, el más común. Un ejemplo es PROFIsafe, que es una capa de seguridad que se asienta sobre cualquiera de los dos PROFIBUS® o PROFINET®

Seguridad funcional y seguridad

Es interesante observar que en muchas lenguas sólo existe una palabra para designar la seguridad. Sin embargo, en el contexto industrial, ambos cubren un conjunto diferente de preocupaciones que a veces entran en conflicto. Una definición de seguridad es que evita los daños de las acciones no intencionadas, mientras que la definición correspondiente de seguridad es que evita los daños de las acciones intencionadas. Los puntos comunes entre ambos incluyen el hecho de que la seguridad y la protección deben considerarse a nivel de arquitectura. De lo contrario, es muy difícil añadirlos después. Pero ambos entran en conflicto porque la reacción típica de la seguridad ante un acontecimiento inesperado es apagar el sistema, algo que los hackers pueden aprovechar mediante ataques de denegación de servicio, y contra lo que se supone que protege la seguridad. Las funciones de seguridad suelen incluir contraseñas para la autentificación, pero ¿realmente quieres ralentizar una respuesta de seguridad mientras alguien teclea una contraseña o bloquear al tipo de seguridad si la contraseña se introduce incorrectamente tres veces?

La segunda revisión de 2010 de la norma IEC 61508 apenas contiene requisitos de seguridad. Sin embargo, afirma que debe tenerse en cuenta la seguridad y remite a la serie IEC 62443, que aún no se ha publicado, para que sirva de orientación. Además, actualmente se están redactando normas específicas para abordar la relación entre la seguridad funcional y la seguridad en el ámbito de las máquinas y la energía nuclear.

| Amenazas | Defensas | |||||||

| Número de secuencia | Marca de tiempo | Tiempo muerto | Origen y destino Identificadores |

Reacciones a Mensaje |

Identificación Procedimiento |

Código de seguridad | Criptográfica Técnicas |

|

| Repetición | ||||||||

| Supresión | ||||||||

| Inserta | ||||||||

| Re-secuencia | ||||||||

| Corrupción | ||||||||

| Retraso | ||||||||

| Mascarada | ||||||||

Al igual que los niveles SIL de la CEI 61508, la CEI 62443 define el SL (nivel de seguridad), cuyos niveles también van de 1 a 4. Un sistema que cumple el SL 1 puede ser seguro para un transeúnte casual, mientras que un sistema que cumple el SL 4 puede ser seguro para los intentos de pirateo de organizaciones patrocinadas por el Estado. Sin embargo, no existe una correspondencia directa entre SIL y SL.

La CEI 62443 identifica siete Requisitos Fundamentales (RF) con la CEI 62443-4-2 para orientar sobre lo que se requiere para cada RF para conseguir una SL determinada. Los siete FR son :

- Control de identificación y autentificación (CAI)

- Control de uso (UC)

- Integridad del sistema (SI)

- Confidencialidad de los datos (DC)

- Flujo de datos restringido (RDF)

- Respuesta oportuna a los acontecimientos (TRE)

- Disponibilidad de recursos (RA)

La SL 1 puede representarse entonces como un vector de seguridad (1, 1, 1, 1, 1, 1) en el que cada elemento del vector corresponde a una de las siete RA. Dado que el SL 1 representa los ataques casuales, éste parece ser el requisito mínimo para una aplicación de seguridad en la que se debe tener en cuenta el mal uso previsible.13 Se puede decir que un vector adecuado para aplicaciones de seguridad con un SIL > 1 es (N1, N2, N3, 1, 1, N6, 1), 13 donde se reconoce que la privacidad de los datos, el flujo de datos restringido y la disponibilidad son preocupaciones limitadas en las aplicaciones de seguridad funcional industrial. Sin embargo, no hay una correlación clara entre los valores de N1, N2, N3y N6 dependiendo de si el nivel SIL es 2, 3 o 4.

Un punto clave que hay que recordar es que, aunque no todos los sistemas de seguridad tienen requisitos de seguridad funcional, hay que tener en cuenta la seguridad en todos los sistemas relacionados con la seguridad.

Seguridad funcional y robots

ISO 1021814 es la norma que cubre los requisitos de seguridad para los robots industriales, incluidos los cobots. Abarca la parada segura, el aprendizaje, el control de la velocidad y la separación, y la limitación de la potencia y la fuerza. La cláusula 5.4.2 de la norma ISO 10218-1:2011 exige que las partes del sistema de control relacionadas con la seguridad estén diseñadas para cumplir con la categoría PL = D 3, tal y como se describe en la norma ISO 13849-1:2006, o con el SIL 2 con una tolerancia a fallos del hardware (HFT) de 1, tal y como se describe en la norma IEC 62061:2005. De hecho, esto significa al menos un sistema de seguridad de 2 canales con al menos un 60% de cobertura de diagnóstico para cada canal. Ambas normas (ISO 13849 e IEC 62061) hacen referencia a la IEC 61508-3 para los requisitos del software.

Los AGVs no están bien cubiertos en la ISO 10218, y aunque los coches sin conductor están cubiertos en la norma de automoción, la ISO 26262, el uso industrial es un caso especial de la automoción dado su alcance mucho más estrecho. El ámbito de aplicación de la Directiva de Máquinas incluye los AGV y, en ausencia de una norma específica, se aplicarán los requisitos de la norma genérica IEC 61508.

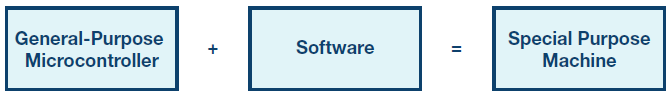

Figura 4. Principal ventaja del software.

Aunque es probable que la red esté basada en Ethernet para los robots fijos, será inalámbrica para la AVG, lo que requerirá requisitos de seguridad adicionales.

Seguridad funcional y software

Los requisitos detallados para implantar un software de alta calidad son en su mayoría los mismos, tanto si se trata de seguridad como de protección. Por ejemplo, un error de software por parte de un programador puede conducir a un fallo del sistema si se da el conjunto de circunstancias adecuado para exponer el error. Es difícil juzgar la probabilidad de que esto ocurra, y algunas normas de seguridad funcional establecen que la probabilidad debe considerarse del 100%.15 Sin embargo, aunque parece razonable que un programa libre de errores en un 99,99% no cause normalmente un problema de seguridad, un atacante intentará asegurarse de que siempre se encuentre la instancia del 0,01%. Por tanto, eliminar los errores sistemáticos es tan importante para la seguridad como para la seguridad funcional. Sin embargo, es cierto que un software de seguridad 100% perfecto podría tener problemas de seguridad evidentes.

En el pasado, no se permitía el uso de software en los sistemas de seguridad porque se consideraba intrínsecamente no comprobable debido al número de estados diferentes que presenta. Las nuevas normas proponen un modelo de ciclo de vida que, si se sigue, permite reivindicar la seguridad porque las técnicas preconizadas en estas normas han demostrado producir sistemas seguros en el pasado. El software es intrínsecamente atractivo porque permite transformar una máquina de propósito general en una máquina muy específica. Sin embargo, esta flexibilidad es también uno de sus puntos débiles.

Documentos como el ESDA-31216 muestran que muchas de las técnicas de la CEI 61508 pueden utilizarse para cumplir los requisitos de seguridad industrial. Seguir un proceso de este tipo deja un rastro de papel de productos de trabajo que puede utilizarse para demostrar que se ha logrado la seguridad.

Estas técnicas incluyen la realización de revisiones de diseño, la adopción de un estándar de codificación, la planificación del uso de herramientas, la verificación a nivel de unidad, la trazabilidad de los requisitos, la verificación independiente y la evaluación. Aunque el software no se desgasta, el hardware sobre el que se ejecuta puede fallar y el software debe hacerse cargo de él. En el caso de las máquinas y los robots, el uso de arquitecturas redundantes, como la Cat. 3 o la Cat. 4 de la ISO 13849, reduce la necesidad de implementar diagnósticos a nivel de CI, pero aumenta la necesidad de un software diverso.

Seguridad funcional y circuitos integrados

Los circuitos integrados (CI) son esenciales para los sistemas inteligentes. Los CI pueden proporcionar los medios para rastrear artículos en un contenedor en lugar del propio contenedor, para rastrear la posición de los brazos de un robot en lugar de todo el robot, para rastrear la salud incluso de máquinas de bajo valor, y para procesar datos de modo que lo que se transmita a la nube sea información en lugar de datos. Los nuevos circuitos integrados de control del motor pueden aumentar la eficiencia del motor y prolongar la duración de la batería.

Los CI proporcionan el cerebro y, especialmente en el borde, la inteligencia debe ser compacta y de bajo consumo. También proporcionan la tecnología de los sensores; por ejemplo, utilizando técnicas de radar, láser, magnéticas, cámaras o ultrasonidos. Pueden medir la velocidad y la posición, y con nuevas tecnologías como la AMR (magnetorresistencia anisotrópica), los sensores pueden determinar la velocidad y la posición sin componentes mecánicos externos. Los circuitos integrados implementan las capas de interfaz física y MAC (control de acceso al medio) en las redes. Con la comunicación inalámbrica, esta implementación puede realizarse completamente en un CI.

Del mismo modo, los CI pueden apoyar la seguridad con PUFs (funciones físicamente inclasificables), aceleradores criptográficos y mecanismos de detección de manipulaciones. Dado el nivel de integración que ahora es posible, lo que antes eran requisitos a nivel de sistema se han convertido en muchos casos en requisitos a nivel de CI.

Sin embargo, las actuales normas de seguridad funcional industrial, por no hablar de las normas de seguridad, dejan poco espacio a los circuitos integrados. Para el sector de la automoción, el borrador de la norma ISO 26262-11, que se publicará en 2018, es un recurso excelente, y gran parte de él también es útil para los CI de las aplicaciones industriales. En la revisión 2 de la CEI 61508, se presenta un modelo de ciclo de vida de los ASIC que es casi idéntico al del software. De hecho, la cuestión de si el código HDL como Verilog es software o simplemente una representación del hardware es interesante. El anexo E de la norma IEC 61508-2:2010 trata de los requisitos para reclamar la redundancia en el chip cuando se utiliza una sola pieza de silicio, pero se limita sólo a los circuitos digitales, y para el caso de duplicación, salvo que no cubre la redundancia miscelánea ni los circuitos analógicos y de señal mixta. El Anexo F informativo de la norma IEC 61508-2:2010 es extremadamente útil, ya que ofrece una lista de medidas que deben tomarse durante el desarrollo del CI para evitar la introducción de errores sistemáticos. Se dan los requisitos para cada SIL, pero de nuevo se limita a los circuitos digitales y no da ninguna orientación específica sobre los CI analógicos o de señal mixta.

El alto nivel de integración disponible con un CI puede ser tanto una bendición como una maldición. Los transistores individuales de un CI son extremadamente fiables en comparación con los componentes individuales, y el aspecto menos fiable de un CI suelen ser las patillas. Por ejemplo, si se utiliza la norma SN 29500 de Siemens para predecir la fiabilidad, un CI con 500.000 transistores tendrá un FIT de 70, pero éste se reduce a sólo 80 si el número de transistores se multiplica por 10 a 5 millones. Si, en cambio, se utilizan dos CI, cada uno con 500k transistores, la FIT será de 70 para cada uno, para un total de 140. El ahorro de 140 a 80 no tiene en cuenta el ahorro de superficie de la placa de circuito impreso, las pistas de la placa de circuito impreso y los pasivos externos, ni el hecho de que las antenas de un chip de CI son mucho más pequeñas que las de una placa de circuito impreso, lo que permite reducir los problemas de EMI. La parte maldita de la ecuación es que, con un CI complejo, puede ser difícil determinar los modos de fallo. La sencillez es amiga de la seguridad, y es más probable que dos microcontroladores empaquetados por separado se consideren más sencillos que un CI que contenga dos microcontroladores. El anexo E de la norma IEC 61508-2:2010 ofrece algunas orientaciones. Sin embargo, para reclamar una independencia suficiente y en la mayoría de las normas de seguridad, se considera muy bueno un β (medida de los dos canales que fallan al mismo tiempo por el mismo motivo) inferior al 10%.

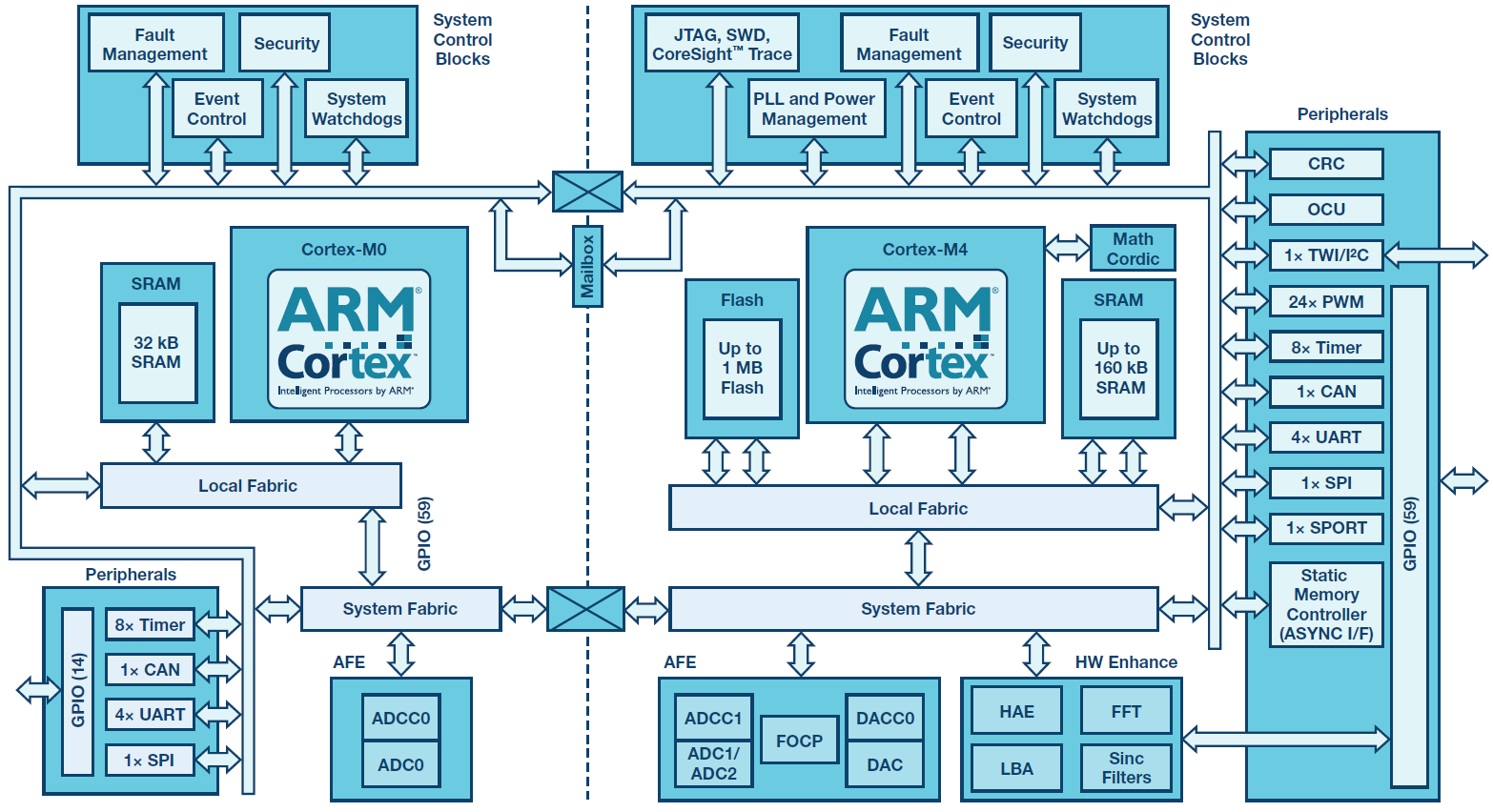

Los proveedores de CI pueden ayudar a sus proveedores de seguridad proporcionando componentes certificados, manuales de seguridad u hojas de datos de seguridad para las piezas liberadas, aceleradores de hardware en el chip, diagnósticos en el chip y fuera del chip, y los medios para separar el software crítico del no crítico (de seguridad y de protección). Estas funciones de seguridad y protección deben diseñarse desde el principio. Intentar añadir seguridad y protección después de haber diseñado los circuitos integrados dará lugar a una mayor complejidad del sistema y a componentes adicionales.

Hay varias opciones para desarrollar circuitos integrados para su uso en sistemas funcionalmente seguros. La norma no exige que sólo se utilicen CIs conformes, sino que los diseñadores de módulos o sistemas se aseguren de que el CI elegido puede utilizarse en su sistema. Disponer de un manual de seguridad evaluado de forma independiente es una forma de estar satisfecho, pero no es la única opción.

Las opciones disponibles son las siguientes:

- Desarrollar el CI totalmente de acuerdo con la norma IEC 61508 con una evaluación externa y un manual de seguridad

- Desarrolla el CI de acuerdo con la CEI 61508 sin evaluación externa pero con un manual de seguridad

- Desarrolla el CI según el proceso de desarrollo estándar de las empresas de semiconductores, pero publica una hoja de datos de seguridad

- Desarrolla el CI según el proceso estándar de la empresa de semiconductores

Nota: para las piezas no desarrolladas según la norma IEC 61508, el manual de seguridad puede denominarse hoja de datos de seguridad o similar para evitar confusiones. El contenido y el formato serán similares en ambos casos.

La opción 1 es la más cara para el fabricante de semiconductores, pero también es la que más ventajas puede ofrecer al diseñador de módulos o sistemas. Disponer de un componente de este tipo cuya aplicación, tal y como se especifica en el concepto de seguridad de los CI, coincide con la del sistema, reduce el riesgo de encontrar problemas durante la evaluación externa del módulo o sistema. El esfuerzo de diseño adicional para una función de seguridad SIL 2 puede ser del orden del 20% o más. El esfuerzo adicional sería probablemente mayor, si no fuera porque los fabricantes de semiconductores suelen tener ya un proceso de desarrollo riguroso, incluso sin seguridad funcional.

La opción 2 ahorra el coste de la evaluación externa, pero por lo demás el impacto es el mismo. Esta opción puede ser adecuada cuando los clientes vayan a hacer certificar externamente el módulo/sistema de todos modos y el CI sea una parte importante de ese sistema.

La opción 3 es la más adecuada para los circuitos integrados que ya están en el mercado, en los que el suministro de la ficha de datos de seguridad puede permitir al diseñador del módulo/sistema acceder a la información adicional necesaria para el diseño de la seguridad a niveles superiores. Esto incluye información como detalles del proceso de desarrollo real utilizado, datos FIT del CI, detalles de cualquier diagnóstico y pruebas de la certificación ISO 9001 de los centros de fabricación.

Figura 5. La serie ADI ADSP-CM41x con muchas características de seguridad y protección.

Sin embargo, la opción 4 seguirá siendo la forma más habitual de desarrollar circuitos integrados. El uso de estos componentes para desarrollar módulos o sistemas de seguridad requerirá componentes adicionales y gastos para el diseño del módulo/sistema, ya que los componentes no tendrán suficientes diagnósticos que requieran una arquitectura de doble canal en comparación con las arquitecturas de un solo canal. Además, los intervalos de las pruebas de diagnóstico con estos componentes serán, por lo general, subóptimos y la disponibilidad será menor, ya que no será posible identificar cuál de los elementos fallados está fallando, lo que puede repercutir en la disponibilidad. Sin una hoja de datos de seguridad, el diseñador del módulo/sistema también tendrá que hacer suposiciones conservadoras tratando el CI como una caja negra. Esto puede reducir las cifras de fiabilidad que se pueden reclamar.

Para simplificar la aplicación de la seguridad funcional, los fabricantes de CI pueden querer desarrollar su propia interpretación de la norma IEC 61508. En Analog Devices existe una especificación interna, ADI61508, que es la interpretación de la IEC 61508 para el desarrollo de un circuito integrado. Las siete partes de la CEI 61508 se interpretan entonces en un único documento, omitiendo los bits de la CEI 61508 que no son relevantes para un CI y interpretando los restantes para un CI.

Independientemente de las normas a nivel de sistema que se apliquen, los circuitos integrados se desarrollan según la norma IEC 61508, con la excepción de la automoción, en la que se puede utilizar la norma ISO 26262 para desarrollar circuitos integrados y software para aplicaciones de automoción.

Resumen

La industria en general y la Industria 4.0 cuentan con varias normas de seguridad funcional basadas en la CEI 61508. Se trata de normas de software, hardware, redes, seguridad y robótica. Sin embargo, la información está actualmente repartida en varias normas, y la Industria 4.0 tiene varias características únicas relacionadas con los cambios constantes que se requieren debido a la flexibilidad que exige la Industria 4.0. Puede que se justifique una única norma centrada en la Industria 4.0 para simplificar el cumplimiento utilizando una interpretación de las normas básicas de seguridad para el nuevo mundo. Quizá podría llamarse "Seguridad 4.0" o "Seguridad inteligente" Del mismo modo, la norma IEC 61508 debe contener más información sobre los circuitos integrados para poder demostrar y conseguir una seguridad suficiente. En el futuro, será interesante observar las oportunidades y los retos antes de que la Industria 4.0 sea una realidad y un éxito.

La seguridad funcional tiene mucho que ofrecer a la Industria 4.0, no sólo porque la seguridad es un elemento esencial de las fábricas del futuro, sino también porque la seguridad funcional dispone de técnicas para lograr una mayor fiabilidad, diagnóstico, resistencia y redundancia.

Referencias

1IEC 61508 Todas las partes, Seguridad funcional de los sistemas eléctricos/electrónicos/electrónicos programables relacionados con la seguridad. Comisión Electrotécnica Internacional, 2010

2ISO 26262 Todas las partes, Seguridad funcional de los vehículos de carretera. Organización Internacional de Normalización 2011.

3IEC 61511 Todas las partes, Seguridad funcional - Sistemas instrumentados de seguridad para el sector de la industria de procesos. Comisión Electrotécnica Internacional, 2016.

4 IEC 61131-6 Autómatas programables - Parte 6: Seguridad funcional. Comisión Electrotécnica Internacional, 2012.

5IEC 62061-Seguridad de las máquinas-Seguridad funcional de los sistemas de control eléctrico, electrónico y electrónico programable relacionados con la seguridad. Comisión Electrotécnica Internacional, 2005.

6IEC 61800-5-2 Accionamientos eléctricos de potencia de velocidad variable - Parte 5-2: Requisitos de seguridad - Funcional. Comisión Electrotécnica Internacional, 2016.

7ISO 13849 Todas las partes, Seguridad de las máquinas - Partes de los sistemas de mando relacionadas con la seguridad. Organización Internacional de Normalización, 2015.

8 "Recomendaciones para la aplicación de la iniciativa estratégica Industria 4.0: Informe final del grupo de trabajo Industria 4.0." Forchungsunion y acatech, abril de 2013.

9IEC 61784-3 Redes de comunicación industrial - Perfiles - Parte 3: Bus de campo de seguridad funcional - Requisitos generales y definiciones de perfiles. Comisión Electrotécnica Internacional, 2016.

10 ISO/IEC 62443 Todas las partes, Seguridad de los sistemas de automatización y control industrial.

11 IEC 62880, Aplicaciones ferroviarias - Sistemas de comunicación, señalización y procesamiento - Parte 1: Comunicación de seguridad en sistemas de transmisión cerrados. Comisión Electrotécnica Internacional, 2017.

12 EN 50159, Aplicaciones ferroviarias. Sistemas de comunicación, señalización y procesamiento. Comité Europeo de Normalización Electrotécnica, septiembre de 2010.

13 Jens Braband. "¿Cuál es la relación entre el nivel de seguridad y el nivel de integridad de la seguridad?"8th European Congress on Real-Time Embedded Software and Systems" (ERTS 2016), enero de 2016.

14ISO 10218-1, Robots y dispositivos robóticos - Requisitos de seguridad para robots industriales - Parte 1: Robots. Organización Internacional de Normalización, 2011.

15 Chris Hobbs Sistemas de software embebido para sistemas críticos de seguridad Publicaciones Auerback, octubre de 2015.

16 Instituto de cumplimiento de la seguridad ISA-EDSA-312-Aseguramiento de la seguridad de los dispositivos integrados-Evaluación de la seguridad del desarrollo de software. Comisión Electrotécnica Internacional, julio de 2016.

Si quieres conocer otros artículos parecidos a Seguridad funcional e Industria 4.0 puedes visitar la categoría Generalidades.

Deja una respuesta

¡Más Contenido!