Ciberseguridad para Ethernet Industrial

Introducción

En ningún lugar se nota más el cambio a la digitalización que en el sector industrial. El panorama de la producción cambia constantemente: está conectado en red y la comunicación entre las diferentes divisiones de la empresa, e incluso a través de los límites de la misma, se intensifica. Existe un intenso intercambio de innumerables y diversos datos entre todas las partes implicadas en una empresa, ya sean humanos o máquinas. Mientras que antes sólo se conectaban máquinas individuales entre sí, en el futuro la conexión en red será omnipresente: desde sensores y actuadores individuales hasta máquinas y sistemas completos. Todos los participantes en la producción están conectados gracias a la transición a la digitalización liderada por la Industria 4.0 o el Internet Industrial de las Cosas (IIoT). Ethernet y Ethernet Industrial se están convirtiendo cada vez más en estándares de comunicación esenciales, ya que ofrecen ventajas decisivas sobre los anteriores buses de campo, como una mayor velocidad de transmisión y una mayor fiabilidad. Además, Ethernet Industrial ofrece la posibilidad de reunir toda la tecnología de comunicación de una red (desde el sensor hasta la nube) en un único estándar. Complementa la Ethernet clásica con funciones en tiempo real y determinismo. Es lo que se conoce como Time Sensitive Networking (TSN), una combinación de varias subnormas que se desarrollan en el grupo de normalización IEEE 802 (Time Sensitive Networking Task Group) y que definen mecanismos para la transmisión de datos con la menor latencia posible o alta disponibilidad. Sin embargo, la base de estos TSN son innumerables sensores, dispositivos y sistemas que están cada vez más dotados de inteligencia artificial y que podrán tomar sus propias decisiones en el futuro. Estos sistemas autónomos y el consiguiente aumento del volumen de datos plantean retos extremos a los fabricantes de sistemas de automatización, especialmente en el ámbito de la informática y la ciberseguridad. En el futuro, las zonas de máquinas bien aisladas tendrán que ser abiertas y accesibles para comunicarse con el mundo exterior. La demanda de ciberseguridad es cada vez más importante en relación con la pura fiabilidad del proceso o la disponibilidad de la producción, con una fuerte dependencia de estas áreas entre sí. Esta no es la única razón de la mayor concienciación sobre la ciberseguridad. Incluso incidentes recientes como Stuxnet, Wanna Cry o el ataque al Bundestag alemán refuerzan considerablemente la importancia de la ciberseguridad.

Sin embargo, la ciberseguridad es una cuestión compleja debido a los objetivos de protección de la confidencialidad, la integridad y la disponibilidad. La confidencialidad sólo es posible cuando no es posible la recuperación no autorizada de la información. La integridad incluye tanto la exactitud de los datos (integridad de los datos) como el buen funcionamiento del sistema (integridad del sistema). La disponibilidad se refiere al grado de funcionalidad de los sistemas informáticos, es decir, si los sistemas están listos para ser utilizados en cualquier momento y si el procesamiento de los datos también funciona correctamente. Otros objetivos de protección, como la autenticación y la autorización, aclaran la identidad del usuario y sus derechos de acceso a la fuente de datos segura. El compromiso/no repudio garantiza que los participantes en la comunicación no rechacen los mensajes.

Por lo tanto, la ciberseguridad se ocupa de un problema en constante evolución que surge a lo largo del ciclo de vida de los dispositivos, sistemas y redes. Como constantemente se descubren nuevas vulnerabilidades y se encuentran nuevos métodos de piratería, es necesario actualizar los dispositivos y sistemas una y otra vez y eliminar las vulnerabilidades identificadas. Por tanto, los sistemas deben estar diseñados para permitir la actualización segura de las funciones importantes y así estar protegidos permanentemente. Sin embargo, a los fabricantes de vehículos y a los desarrolladores de estos sistemas les resulta muy difícil implantar en sus aplicaciones los requisitos de seguridad que cambian constantemente, ya que se trata de un ámbito muy amplio y, por lo tanto, está fuera del alcance de su trabajo real. Por tanto, es conveniente trabajar con los expertos en informática y seguridad adecuados en las primeras fases del desarrollo. De lo contrario, las vulnerabilidades no detectadas pueden causar un daño a las empresas que supere con creces los posibles beneficios de los nuevos productos y tecnologías o, en el peor de los casos, poner en peligro su negocio.

Tradicionalmente, la ciberseguridad se consideraba una cuestión de TI que requería la implantación de sistemas operativos seguros, protocolos de red y aplicaciones, cortafuegos y otras soluciones de prevención de intrusiones en la red. Sin embargo, debido a la transición a la digitalización, las máquinas tendrán que ser lo más inteligentes y autónomas posible en el futuro, lo que se traduce en más funcionalidad, más conectividad y, al mismo tiempo, mayores volúmenes de datos. En consecuencia, la importancia de la evaluación del riesgo de los sistemas aumenta considerablemente. Donde antes algunos sistemas no necesitaban seguridad ni protección, ahora son peligrosamente vulnerables a ataques que pueden paralizarlos. Para los fabricantes de estos prometedores sistemas, es importante comprobar y evaluar cuidadosamente las posibles vulnerabilidades y tomar las medidas de protección adecuadas.

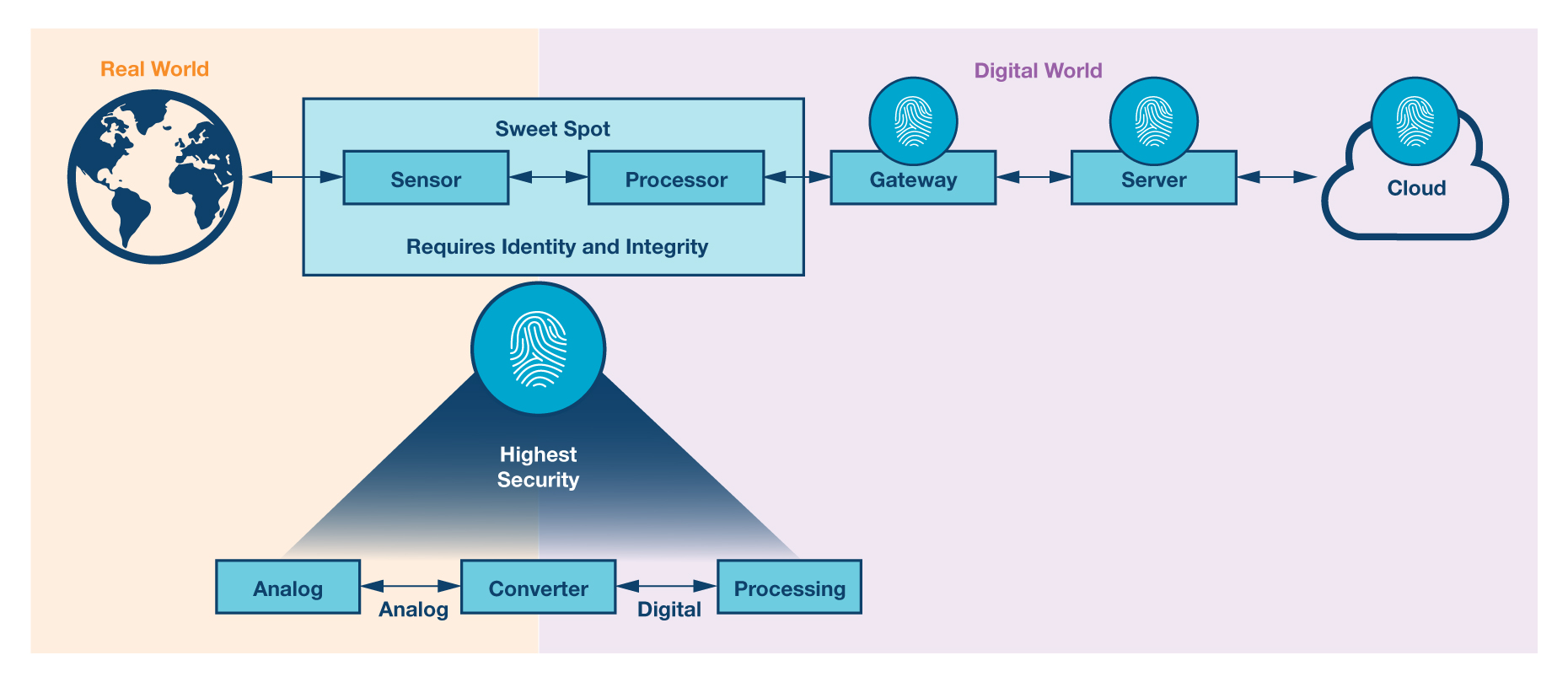

La implementación de las funciones de seguridad adecuadas debe hacerse lo antes posible, preferiblemente al principio de la cadena de señales del sistema, es decir, en el momento de la transición del mundo real y físico al mundo digital. Este periodo es el llamado "punto dulce", y parece ser el punto más prometedor de la cadena de señales. Este punto suele estar formado por el sensor o el actuador. Aquí, la complejidad de la codificación de los datos de confianza suele ser relativamente baja, lo que también puede aumentar la confianza en las decisiones basadas en los datos. Sin embargo, como se muestra en la Figura 1, este punto dulce requiere un alto grado de identidad del hardware y de integridad de los datos para conseguir el máximo nivel de seguridad de los datos y, por tanto, la confianza de los sistemas operativos en los datos asegurados. Implementar las identidades y la integridad ya a nivel de hardware, es decir, funciones de protección ya incorporadas al silicio, ofrece el enfoque más prometedor para generar una seguridad de datos adecuada. Aquí es donde comienza la llamada raíz de la confianza.

Figura 1. El punto dulce: la mayor seguridad para la transición del mundo analógico al digital.

Raíz de la confianza

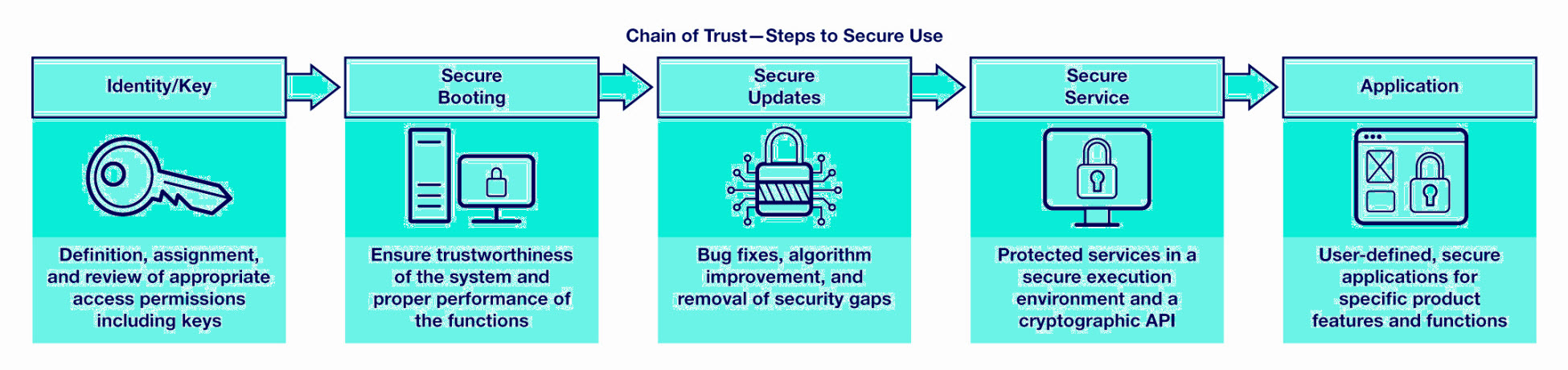

La raíz de confianza es un conjunto de funciones de seguridad relacionadas que controlan el proceso criptográfico en los dispositivos como una unidad de computación en gran medida independiente. En este caso, se suele generar una transmisión de datos segura controlando los componentes de hardware y software en pasos enlazados secuencialmente. La secuencia de cada uno de los pasos, como se muestra en la figura 2, garantiza que la comunicación de datos se desarrolle como se desea y sin obstáculos. Por lo tanto, se puede suponer que la aplicación está bien protegida.

Figura 2: Raíz de la confianza: los pasos para establecer la confianza de una aplicación segura.

La seguridad de una aplicación fiable y no vulnerable se realiza primero utilizando tu propia identidad o clave. Aquí es donde se asignan y verifican los permisos de acceso a los dispositivos o personas. Aunque se establezcan las identidades y las claves, siguen siendo el elemento más crítico de este primer paso de la raíz de confianza, ya que el dispositivo sólo es tan seguro como la protección de la clave. Por lo tanto, se necesitan características de protección adicionales para garantizar que la clave se almacena de forma segura y se entrega al destinatario correcto.

Para poder proteger las funciones reales de los dispositivos contra el acceso no autorizado, es necesario un proceso de arranque seguro al iniciar los dispositivos. La autenticación y posterior descifrado del software protegerá los dispositivos de ataques y manipulaciones. Sin un arranque seguro, es relativamente fácil para los posibles atacantes entrar, manipular y ejecutar código con errores.

Las actualizaciones seguras son un paso importante en la gestión del entorno de las aplicaciones, siempre cambiante, y de las nuevas vulnerabilidades de seguridad. En cuanto se descubran nuevas vulnerabilidades de hardware o software, deben abordarse lo antes posible actualizando los dispositivos, incluso antes de que los ataques puedan causar daños importantes. También se realizan actualizaciones seguras para corregir cualquier error del producto o para implementar mejoras en el mismo.

Para que un entorno de confianza funcione, se necesitan servicios de seguridad adicionales, como interfaces de programación de aplicaciones criptográficas (API). También incluye funciones de protección como la encriptación, la autenticación y la integridad.

Todas estas funciones de seguridad se situarán en un entorno de ejecución separado y protegido de las aplicaciones reales del equipo, para garantizar que no haya errores en los códigos que puedan provocar daños en el equipo.

La ciberseguridad es un problema creciente para los fabricantes de semiconductores

Los fabricantes de semiconductores, como Analog Devices, Inc. (ADI), uno de los principales proveedores de productos con visión de futuro para la IIoT y las megatendencias de la Industria 4.0, llevan tiempo preocupados por la ciberseguridad. Para cumplir con los crecientes requisitos de seguridad, Analog Devices está tratando de integrar el concepto de raíz de confianza en sus productos y desarrollos. El objetivo es poder ofrecer productos resistentes a los ataques apropiados para las áreas o industrias en las que son de interés, asegurando así el mayor grado de confianza de los clientes y un aumento significativo del valor de sus aplicaciones. Se trata de introducir la seguridad allí donde hay una conexión a una red. Se trata principalmente de productos semiconductores para el sector de la comunicación, incluidos los componentes de Ethernet Industrial y TSN. Además, la seguridad también es inevitable allí donde hay un sistema integrado en un chip, es decir, donde un microprocesador maneja una funcionalidad esencial.

Un factor decisivo para los fabricantes es la cooperación temprana con los clientes, que pueden estar ya en la fase de definición de sus proyectos. Esto permite incluir en los diseños los requisitos de seguridad más básicos, protegiendo toda la cadena de señales. Así, las identidades pueden integrarse ya a nivel físico, directamente en el nodo sensor de la cadena de señales, lo que garantiza una mayor confianza en la seguridad de la comunicación de datos. Por este motivo, entre otros, Analog Devices ha ampliado su experiencia en ciberseguridad y ha adquirido la división Cyber Security Solutions (CSS) de Sypris Electronics. Con esta adquisición, se ha creado un fabricante de renombre de tecnologías de ciberseguridad altamente seguras y un proveedor de servicios de seguridad, lo que permitirá a Analog Devices ofrecer a sus clientes soluciones de seguridad a nivel de sistema altamente flexibles, fiables e integradas en el futuro. Con la generación/gestión segura de claves, el arranque seguro, las actualizaciones seguras, el acceso seguro a la memoria y la depuración segura, estas soluciones de seguridad denominadas CSS van más allá de las tecnologías tradicionales de cifrado. Ofrecen una sustitución totalmente integrada de las soluciones criptográficas tradicionales y permitirán en el futuro plataformas de hardware altamente seguras con poco esfuerzo, lo que supondrá un aumento significativo del valor de los productos que ofrecen a los clientes.

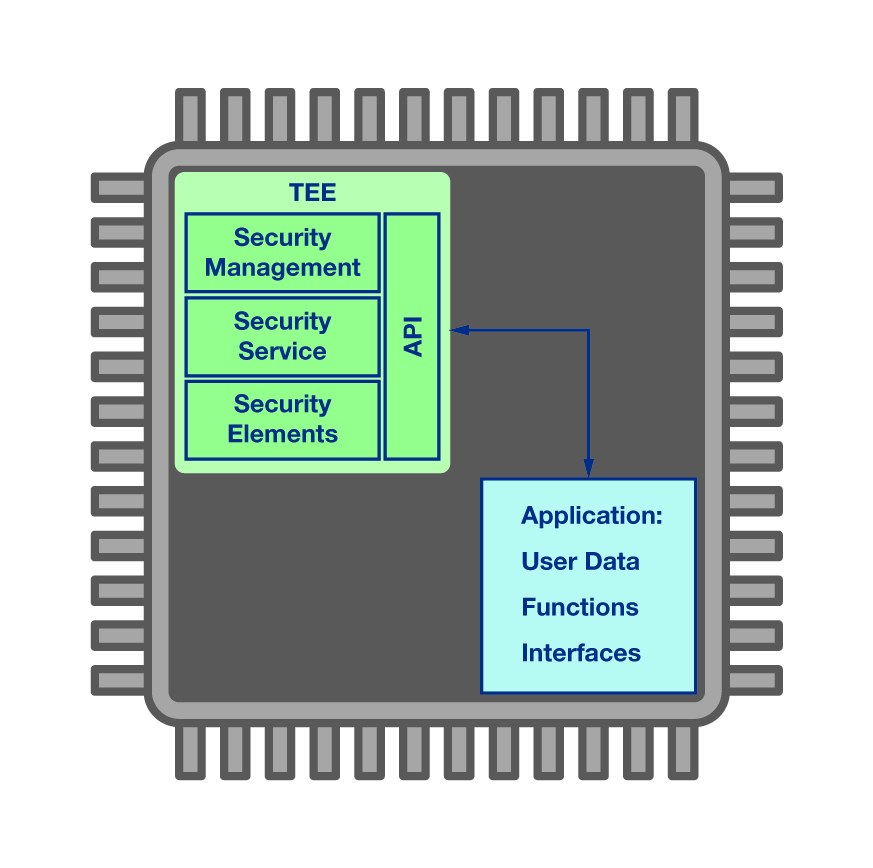

La tecnología de ciberseguridad del CSS, o más bien todas sus funciones de seguridad, suelen implementarse en un subsistema independiente basado en FPGA que se ejecuta en paralelo a las funciones de aplicación reales del chip. Esto se llama Entorno de Ejecución de Confianza (TEE), como se muestra en la Figura 3.

Figura 3: Una plataforma FPGA con tecnología de encriptación integrada basada en hardware en forma de un TEE independiente.

La implementación basada en FPGA permite actualizar fácilmente el software de los dispositivos de campo, eliminando cualquier posible vulnerabilidad del producto con poco esfuerzo.

A diferencia de las tecnologías de encriptación basadas en software, esta solución de hardware utiliza un procesador dedicado para calcular los algoritmos de encriptación y una memoria dedicada para el alojamiento seguro de las claves. La memoria dedicada sólo es accesible a través del procesador dedicado. Al utilizar los componentes dedicados, el TEE y todas las operaciones sensibles pueden aislarse del resto del sistema, aumentando la velocidad de ejecución de las funciones de encriptación y reduciendo significativamente la superficie de ataque potencial para los hackers.

Impide el acceso no autorizado al resto del chip, mientras que el acceso a la funcionalidad criptográfica se realiza a través de la API. Por lo tanto, se puede alcanzar un grado muy alto de seguridad.

Conclusión

La ciberseguridad y la protección de los sistemas técnicos contra posibles ataques son elementos clave en la transición a la digitalización, especialmente en el sector de la automatización. Debido a la falta de reglamentación y, sobre todo, al desconocimiento de la ciberseguridad, muchas empresas siguen sin saber cómo abordar esta importante cuestión.

Evaluar los riesgos (aceptables) de sus procesos es sólo un comienzo, pero un punto central. Pero, ¿cómo integrar aún más la ciberseguridad en las empresas y sus productos? Las empresas manufactureras dependen sobre todo del apoyo de los expertos y de sus conocimientos.

Analog Devices lleva tiempo abordando esta cuestión y se ha propuesto desarrollar una cartera segura que facilite la introducción de soluciones de seguridad y genere confianza para avanzar en la introducción de la Industria 4.0 y la IIoT.

Esto incluye el desarrollo de soluciones de hardware llave en mano que permiten a los clientes integrar fácilmente la seguridad de los datos en sus productos. Con muchas ventajas sobre las tecnologías de encriptación basadas en software, los fabricantes de semiconductores se centran cada vez más en las soluciones criptográficas basadas en hardware para apoyar las soluciones tecnológicas avanzadas y protegerlas de ataques no deseados. Las aplicaciones más sensibles, en las que la seguridad y la fiabilidad son esenciales, como en los mercados de la automatización industrial, la automoción, la energía y las infraestructuras críticas, pueden beneficiarse del máximo nivel de seguridad.

Si quieres conocer otros artículos parecidos a Ciberseguridad para Ethernet Industrial puedes visitar la categoría Generalidades.

Deja una respuesta

¡Más Contenido!